Articulo: Fraude electrónico

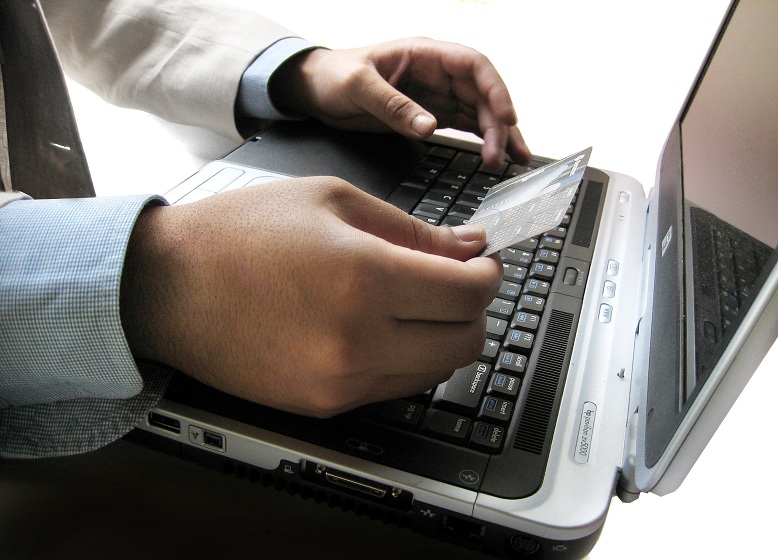

El objetivo de este artículo consiste en conocer las causas de fraude electrónico con el fin de aplicar herramientas, técnicas y métodos de la ingeniería del software para desarrollar aplicaciones informáticas que permita gestionar la seguridad de los datos en los procesos de pagos electrónicos en la “World Wide Web"

En la actualidad los sistemas de pagos electrónicos presentan grandes problemas a causa de las estafas y otros delitos electrónicos , realizadas por personas inescrupulosas, las cuales mediante diferentes modalidades de fraude se apoderan de grandes cantidades de dinero a través de los sistemas digitales de las mismas estas modalidades de fraude son difíciles de detectar en el momento de la ejecución del delito por lo que las entidades se ven obligadas a tomar acciones posteriores a los hechos.

Este tema es de gran relevancia por la constante evolución de la sociedad y el aprovechamiento de las herramientas tecnológicas, donde resulta muy sencillo realizar operaciones financieras según las necesidades del usuario, ahorrar tiempo en largas filas u oficinas.

En nuestro país al año se realizan miles de operaciones bancarias por medio de internet y cada día esas cifras van en aumento porque para el usuario resulta segura la realización de sus transacciones. A pesar de las alternativas de productos y servicios ofrecidos existen riesgos de fraude electrónico, la seguridad se ve quebrantada por las acciones de personas inescrupulosas y la falta de cultura por parte de los compradores.

Es necesario implementar estrategias de seguridad para controlar el fraude de pagos electrónicos como es el caso de un software para controlar que sirva de apoyo a las estrategias de la seguridad básicas como cambios de claves, uso de equipos y redes confiables como advierte Ferlein González: “Si un delincuente accede al sobre de mi extracto bancario o de un servicio de telecomunicaciones, ya tiene una pieza de información; luego, si logra conseguir mi número de identificación, puede empezar a hacer barridos de claves y así llevar a cabo un fraude electrónico”.

El actual crecimiento de la sociedad de consumo y los avances tecnológicos han permitido el desarrollo del comercio electrónico, entendiéndose básicamente como la compra y venta de productos o servicios a través de internet. Este tipo de comercio permite ampliar las posibilidades, de manera que cualquier consumidor puede realizar transacciones en todo momento en cualquier lugar del mundo; si bien esto se constituye como un avance positivo para la sociedad, se dificulta el establecimiento de barreras que protejan al consumidor de posibles acciones fraudulentas. Teniendo en cuenta que este tipo de comercio es relativamente nuevo, no existen métodos y sistemas que estén exentos de errores, además se evidencia una limitación en la capacidad de legitimar la identidad de un usuario, llámese cliente, consumidor, productor o proveedor.

La evolución de la criminalidad informática y de las nuevas tecnologías, tanto en los métodos utilizados, en los objetos sobre los que recaen sus acciones, como en la ampliación y extensión cualitativa y cuantitativa de las posibles víctimas de tales ataques, hacen que en los últimos años hayan aumentado considerablemente no sólo los perjuicios y daños efectivos en los ámbitos personal o de la intimidad, económico y patrimonial, sino también el desarrollo de software que permite conservar la integridad de la información que circula en la red .

Aunque la cobertura de internet en Colombia no llega a su totalidad, su crecimiento en los últimos años es importante, de igual manera las transacciones realizadas por este medio aumentan cada día. En el país se dispone de diferentes medios de pago como tarjetas bancarias (tarjetas de crédito, tarjetas débito, tarjetas prepago), además se encuentra el uso de dinero electrónico que opera mediante cupones criptográficos y firmas digitales y por último las órdenes de pago y cheques electrónicos realizados desde una cuenta bancaria. El daño a la información, la supresión de datos, los ataques fraudulentos a los sistemas de información ponen hoy en peligro el sistema financiero de Colombia, las bases tributarias e incluso la seguridad de los Estados. Hoy no nos encontramos solamente frente a la guerra de los soldados en el campo de batalla, o los virus diseñados desde casas farmacéuticas con fines criminales; hoy la guerra también se halla en la red: se le denomina “warware” y sus alcances se acercan cada día más a la ciencia ficción. Es obvio: Los Estados deben extender su mirada a la virtualidad. Deben revisar sus controles, pero también cuidando y respetando los derechos fundamentales, permitir el acceso libre a la información.

En el caso colombiano, la reacción fue lenta y tardía, de acuerdo con los estudios realizados por Cisco en 2008, según los cuales el país registraba una de las calificaciones más bajas en seguridad informática (62 puntos de 100 posibles), en comparación con otros seis países de Latinoamérica. Esa situación, que obedece a distintos factores, según concepto de algunos ejecutivos de firmas relacionadas con la informática y la auditoría (Etek, Cisco, Trend Micro), se explica en factores como:

- Falta de información, falta de claridad o debilidad en la gestión gerencial, referidos particularmente a la implementación de la seguridad informática.

- Abuso en el empleo de los sistemas y sus aplicativos.

- Ausencia de políticas claras sobre seguridad informática.

- Falta de reconocimiento estratégico al área de Auditoría de Sistemas.

- Falta de conciencia en el desempeño de los sistemas de información.

- Baja gestión y poco uso de herramientas de análisis y contro

- Falta de evaluación con relaciones beneficio/costo y criterios de continuidad del negocio, sobre uso y seguridad de la información y los recursos informáticos.

Se puede encontrar diferentes tipos de riesgos de la utilización de computación en la nube en entidades financieras como son: I) Riesgo estratégico: Procesos de gestión, requerimientos para el sistema. II) Riesgos reputacionales: Utilización de recursos compartidos. III) Riesgos legales: Incumplimiento de normas y obligaciones contractuales. IV) Riesgos operacionales: Fraude externo, fraude interno, relaciones laborales y seguridad en el puesto de trabajo, daños a activos físicos, alteraciones en la actividad y fallas tecnológicas, ejecución, gestión y cumplimiento del plazo de los procesos.

Existen prácticas fraudulentas asociadas al derecho de consumo como son: I) Software espía utilizado para robar información de manera remota. II) Estafas a través de ventas o subastas en línea a través de software ilegales. III) Phishing. Suplantación de delincuentes a una entidad financiera por medio de un mensaje invitando a dar click, para recolectar información. IV) Vishing. Suplantación de delincuentes a una entidad bancaria por medio de llamadas para obtener información. V) Smishing. Suplantación de delincuentes a una entidad bancaria por medio de mensajes de texto para obtener información.

Por lo anterior, se reconoce que para conseguir una prevención efectiva de la criminalidad informática se requiere, en primer lugar, un análisis objetivo de las necesidades de protección y de las fuentes de peligro para desarrollar software eficaz contra el ciberdelito. Adicionalmente una protección eficaz contra la criminalidad informática presupone ante todo que las víctimas potenciales conozcan las correspondientes técnicas y herramientas de manipulación, así como sus formas de encubrimiento.

Temas relacionados:

Esta web se reserva el derecho de suprimir, por cualquier razón y sin previo aviso, cualquier contenido generado en los espacios de participación en caso de que los mensajes incluyan insultos, mensajes racistas, sexistas... Tampoco se permitirán los ataques personales ni los comentarios que insistan en boicotear la labor informativa de la web, ni todos aquellos mensajes no relacionados con la noticia que se esté comentando. De no respetarse estas mínimas normas de participación este medio se verá obligado a prescindir de este foro, lamentándolo sinceramente por todos cuantos intervienen y hacen en todo momento un uso absolutamente cívico y respetuoso de la libertad de expresión.

No hay opiniones. Sé el primero en escribir.